阿里云安全发布2015年度态势感知报告 预警撞库攻击

4月12日,阿里云安全团队正式对外发布2015年度云盾态势感知报告》(以下简称报告》)。...

4月12日,阿里云安全团队正式对外发布《2015年度云盾态势感知报告》(以下简称《报告》)。

此次《报告》主要聚焦数据中心云计算用户面临安全问题,包括高级持续威胁、定向Web应用攻击、面向系统的暴力破解以及主机恶意文件等四个方面。

同时,分享了2015年度互联网Web安全方面的研究和发现,重点对新型威胁——“撞库”攻击进行了分析,并发布撞库攻击预警。

新型Web网站入侵手段——“撞库”受攻击者青睐

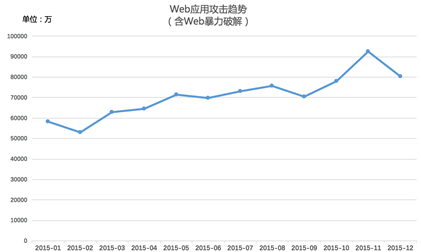

整体来看,2015年互联网Web安全形势不容乐观。根据《报告》,Web应用攻击总体呈现上升趋势,全年攻击次数超过80亿次。按季度进行统计,从第一季度不到6亿次/月上升到第四季度高于8亿次/月。在双十一当天,Web应用攻击达到了全年的峰值8000万次/天。

图1 Web应用攻击趋势

具体到黑客的攻击手段,阿里云安全团队通过对大量攻击数据和案例的分析发现,一种新型的Web网站入侵手段——“撞库”逐渐受到攻击者的青睐,值得云计算用户重点关注和防范。

撞库攻击,通俗地讲就是黑客拿着互联网上所谓的“社工库”(里面包含上亿用户名和登录密码)对网站用户登录界面不停的尝试登录,只要有一次匹配成功,就可以进入用户系统。虽然表面上看上去像博彩票,实质上随着社工库规模的壮大和精准度的不断完善,成功率较传统暴力破解攻击已有质的提升。

当前,阿里云云盾系统监控的“撞库”事件日均数量达数千起,平均每起攻击事件包括数千次撞库登录请求,而在这些事件中,账号密码组合去重后仍有几十万对,足见攻击者已经具备了完善和庞大的社工库。

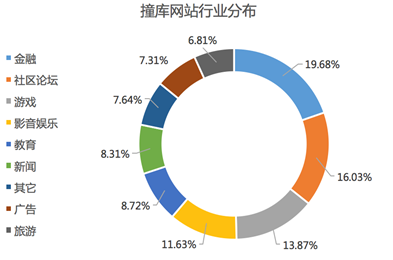

金融、游戏行业是黑客攻击重灾区

过去一年,在经常遭遇撞库攻击的网站里,排名前三的行业分别为金融(19.68%)、社区论坛(16.03%)、游戏(13.87%),几乎占据了全部攻击的一半,接着为影音娱乐、教育、新闻、广告、旅游等行业。

图2撞库网站行业分布

阿里云安全专家预测,2016年,随着互联网金融的蓬勃发展,金融类网站可能仍然是黑客首要攻击目标,针对金融类网站的撞库攻击将越来越多,风险形势将加剧。

忽略态势感知告警 客户遭遇撞库攻击

在2015年年末,阿里云安全团队接到用户求助,其运营网站的大量用户账号被恶意登陆,部分用户账号内的代金券和余额被黑客消费。

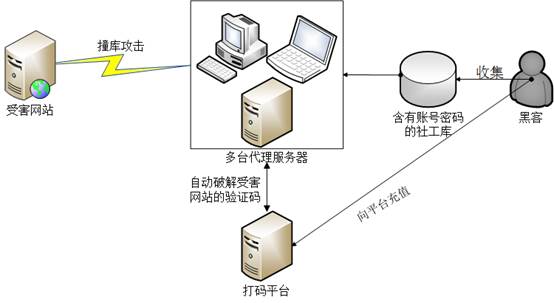

安全专家立即配合客户进行安全响应,在云盾态势感知系统中发现曾经检测到了来自黑客的撞库攻击,请求有数百万之多。询问得知,客户认为其登陆页面增加了验证码挑战便可防御黑客的自动化脚本登陆,忽视了撞库攻击的可能,从而对来自态势感知的告警采取了忽略的态度。

经过进一步的深入调查,黑客持有一份数百万条用户账号和明文密码数据库,这个数据库和之前某门户网站数据泄露有关。

同时黑客购买了大量的代理服务器,绕过网站对登陆次数限制和风控策略。结果是,在网站管理者看来,就像不同的用户在登陆,很难察觉到异常。最关键的一点,黑客用到了“打码平台”,这种平台提供人工或者智能识别验证码技术,黑客只需要交纳一定费用,就可以实现高效的破解验证码。

图3 安全专家梳理出的此次“撞库”事件攻击过程

叶敏解读:如何更好的防御黑客撞库攻击

阿里云云盾安全攻防团队负责人叶敏认为,“撞库攻击表面看非常简单,但是黑客依托高效率扫号软件(自动化尝试登录的软件),能够每秒钟用几十对帐号密码组合尝试登录,在一个小时内就可以尝试近10万个帐号密码组合,潜在的风险还是相当高的”

与传统暴力破解攻击相比,用于撞库的用户名和密码均是有人使用过的组合,再次被使用的可能性很高。对比另一种采用类似攻击手段的暴力破解攻击,由于撞库攻击的账号密码组合比暴力破解字典的精准度高,因此攻击的效率和效果比暴力破解高很多。”

事实上,“撞库”攻击只是在瞬息万变的互联网和云计算安全发展背景下众多新型安全威胁中的一个代表。对于此类攻击的防御,由于攻击一方无论在手段的丰富程度上,还是攻击源的开放性,或是攻击效率提升上(自动化)均有了不小的发展,传统以基于特征为核心的阻断和防御策略已经不再适合,数据驱动安全已成共识,只有在基于大规模安全数据被有效挖掘、关联和分析的基础上才能真正看到和处置威胁。

站在用户的立场看,无论是机器学习方法进行自动侦测异常行为,还是大数据技术提高扩展性、灵活性以及处理性能,这些“高大上”的手段最终目的是让企业减少处理繁缛的数据源、规则和事件的成本,让IT运营部门受益。

完整下载《2015年度云盾态势感知报告》,请访问:

http://hang-oss.oss-cn-hangzhou.aliyuncs.com/%E4%BA%91%E7%9B%BE%E6%8A%A5%E5%91%8A/2015%E4%BA%91%E7%9B%BE%E6%80%81%E5%8A%BF%E6%84%9F%E7%9F%A5%E6%8A%A5%E5%91%8A.pdf?spm=5176.7713082994.0.0.LZIGzT&file=2015%E4%BA%91%E7%9B%BE%E6%80%81%E5%8A%BF%E6%84%9F%E7%9F%A5%E6%8A%A5%E5%91%8A.pdf